Penanggulangan malware VPNFilter

VPNFilter merupakan malware baru yang berhasil dideteksi sekitar awal Mei lalu. VPNFilter hanya kode nama dari malware ini, namun cara kerjanya tidak berkaitan langsung dengan VPN Tunnel.

Malware ini menyerang perangkat Router dan memiliki kemampuan sniffing untuk mencuri informasi seperti username password, atau info penting lain dari packet yang melewati di Router. Selain itu, si penyerang mampu mengambil alih kontrol Router hingga merusak perangkat Router itu sendiri. Bahkan Router korban juga bisa dimanfaatkan sebagai zombie untuk menyerang target lain.

Dilansir dari Ars Technica pada 24/5/2018 sebanyak 500.000 Router di seluruh dunia telah terinfeksi malware ini. Tidak hanya Router Mikrotik, namun juga perangkat Router / Server lain yang menggunakan firmware berbasis Linux juga dilaporkan terkena serangan malware ini.

Belum diketahui secara pasti bagaimana penyerang dapat meng-inject malware ini ke Router, namun dugaan kuat si penyerang mengeksploitasi port www (tcp 80) pada setiap device target melalui ip public yang terpasang pada interface WAN.

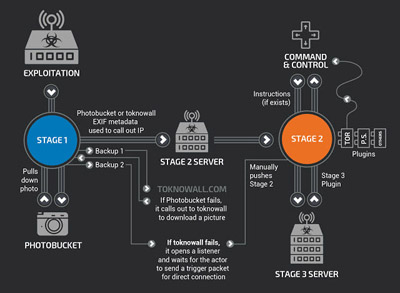

Dari penelitian yang telah dilakukan, terdapat 3 tahap malware ini dapat bekerja, selengkapnya bisa dilihat pada ilustrasi di bawah.

Indikasi terkena serangan

Tidak terdapat indikator pasti saat Router kita terinfeksi, bahkan mungkin kita tidak akan sadar Router kita telah terinfeksi jika si penyerang sama sekali belum melakukan tindakan terhadap Router. Namun beberapa pengguna melaporkan ke kami muncul keanehan pada Router Mikrotik yang digunakan, diantaranya konfigurasi DNS yang berubah, Router tidak dapat lagi di-remote atau berubahnya konfigurasi lain di Router tanpa sepengetahuan Admin.

Langkah Penanggulangan

Ketika sudah implementasi Router dengan IP Public, maka langkah pengamanan Router adalah hal yang wajib dilakukan untuk meminimalisir akses yang tidak diinginkan terutama yang berasal dari public internet. Secara umum langkah untuk meminimalisir serangan VPNFilter hampir sama dengan langkah penganggunalan malware sebelumnya, yaitu ;

Ganti Username Password Router

Seperti yang sudah diketahui bahwa untuk dapat masuk ke system konfigurasi Mikrotik diharuskan memasukkan username dan password dengan tepat. Melakukan penggantian Username dan Password secara berkala akan mengurangi resiko pengambilalihan kontrol router.

Manajemen IP Service

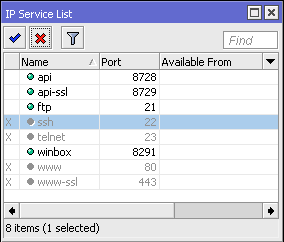

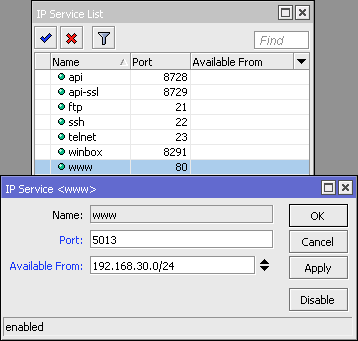

Secara default, Mikrotik membuka beberapa port untuk menjalankan fungsinya. Detail nya bisa dilihat pada menu IP -> Service

Port ini tidak hanya dapat diakses dari LAN saja, namun secara default tidak terdapat batasan dari mana akses dilakukan. Untuk menambah keamanan, maka bisa dilakukan pengaturan Service Port ini.

Disable service yang tidak dibutuhkan secara permanen, atau enable hanya pada saat dibutuhkan

Atau dapat juga dilakukan dengan definisikan service hanya untuk IP yang diketahui dan ubah port default.

Buat Firewall Filter

Secara tidak sengaja, pada saat mengaktifkan fitur "web-proxy" atau "allow-remote-request" pada setting DNS, kita lupa bahwa layanan tersebut dapat diakses dari interface mana saja, termasuk dari WAN.

Sehingga, pada kasus ini Firewall Filter harus dibuat untuk melakukan blocking traffic request DNS, Web-Proxy maupun traffic tidak dikenal lain yang masuk ke Router. Pada langkah ini kita bisa menggunakan Firewall Filter chain=input

Langkah pengamanan Router lebih lengkap bisa mengikuti langkah pada manual .

Upgrade RouterOS

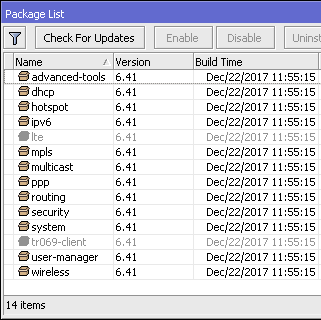

Langkah terakhir yang dapat dilakukan adalah upgrade versi RouterOS. Dalam rilis resmi yang dimuat pada forum, mikrotik.com menganjurkan untuk melakukan upgrade RouterOS ke versi paling baru, saat ini v 6.42.3 . Bisa didownload langsung dari halaman www.mikrotik.com atau buka winbox menu System -> Package -> Check for Updates

Sumber: www.mikrotik.co.id