Memcrashed - Amplification Attacks UDP 11211

Pada beberapa hari yang lalu ketika artikel ini dibuat, terdapat sebuah permasalahan perihal keamanan jaringan internet. Permasalahan tersebut adalah ada beberapa web server baik di indonesia maupun diluar negeri yang sempat 'down' karena adanya serangan DDoS (Distributed Denial of Service). Untuk jenis serangan DDOS kali ini sedikit berbeda dengan umumnya, termasuk metode baru dalam melakukan serangannya sehingga banyak firewall/keamanan web server yang tidak bisa mendeteksi trafiknya.

Dan DDoS ini dikenal dengan sebutan Memcrashed, dimana penyerang melakukan eksploitasi protokol UDP port 11211 yang digunakan oleh servis Memcached dari webserver. Memchaced merupakan sebuah teknologi yang digunakan untuk sistem penyimpanan dan distribusi data dalam memory server. Semakin dinamisnya aplikasi dan web maka akan mengalami kendala dan memperlambat systemnya sendiri ketika harus mengambil (load) data dari database secara langsung karena semakin seringnya melakukan proses baca-tulis di storage. Sebagai solusi bisa digunakan memcached server sehingga beban untuk mengambil data dari database menjadi ringan. Penggunaan memcahed ini sudah diimplementasikan di banyak webserver termasuk website-website besar, diantaranya seperti:

- Youtube

- Wikipedia

- Flickr

- LiveJournal

- Digg

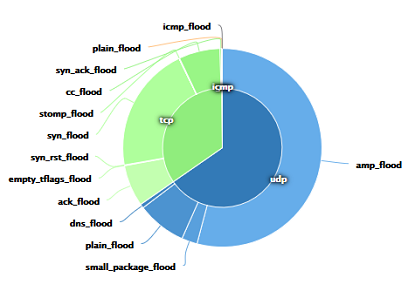

Untuk pola penyerangan DDoS ada beberapa kategori, seperti icmp flood, syn flood, syn_ack flood, amplification flood, dll. Dan jenis serangan yang paling banyak dampak dan frekuensinya adalah amplification flood dengan protokol UDP.

Sumber gambar https://ddosmon.net/insight/

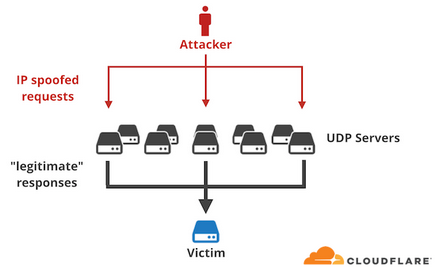

Sedangkan Memcrashed sendiri termasuk kategori amplification attack/flood. Untuk pola serangan dari amplification attack tidak ada perbedaan. Dengan menggunakan IP Spoofing, penyerang melakukan 'forged-request' ke UDP server. Dan UDP Server sendiri tidak mengetahui bahwa telah dikirimkan 'forged-request' sehingga UDP Server tetap melakukan respon. Permasalahan muncul ketika ribuan packet respon dikirimkan ke 'target'.

Sumber gambar https://blog.cloudflare.com/

Serangan amplification flood mempunyai dampak yang cukup besar, dimana seringkali paket respon ke perangkat 'korban' lebih besar dari paket request yang dikirimkan oleh si-penyerang.

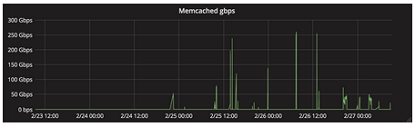

Memcrashed mengadopsi pola dari amplification flood tersebut. Dengan melakukan eksploitasi protokol transport UDP, dimana paket data yang dikirimkan dapat lebih cepat dan lebih memaksimalkan dalam flooding (serangan). Sehingga efeknya akan terdapat trafik inbound dari UDP Memcache (UDP/11211) yang bisa mencapai trafik hampir 300Gbps. Data ini diambil dari informasi website cloudfare yang juga sempat mendapat serangan memcrashed ini.

Sumber gambar https://blog.cloudflare.com/

Langkah Proteksi

Untuk menanggulangi serangan DDoS Memcrashed UDP 11211, kita bisa melakukan cara seperti berikut:

- Penggunaan Memcached

Jika menggunakan servis memcahced pada webserver maka untuk keamanannya bisa dimatikan untuk protokol UDP dari memcached sehingga service hanya berjalan di protokol transport TCP.

- Firewall Filtering

Karena serangan Memcrashed UDP 11211 ini melalui media jaringan, maka cara berikutnya kita bisa melakukan firewall filtering di sisi networking. Dan memang lebih bagusnya lagi jika kita melakukan instalasi servis memcached atau web server 'dibawah' perangkat firewall.

Secara default memcached open/listen port (TCP/UDP 11211) hanya di localhost pada sebagian besar sistem operasi Linux, namun ada beberapa distro yang defultnya juga open/listen di setiap interfacenya.

Untuk konfigurasi firewall kita harus melakukan filtering terhadap trafik 'ingress' maupun 'egress' protokol UDP port 11211 dari jaringan public. Contoh disini adalah konfigurasi rule firewall filter dengan menggunakan MikroTik.

Sumber: www.sahoobi.com