SlingSHot - A Spying Malware

Sebuah isu keamanan akhir-akhir ini kembali diramaikan dengan munculnya sebuah malware baru yang disebut SlingShot. Malware ini ditemukan oleh penelitian dari sebuah perusahaan perangkat lunak antivirus dari Rusia, Kaspersky Lab.

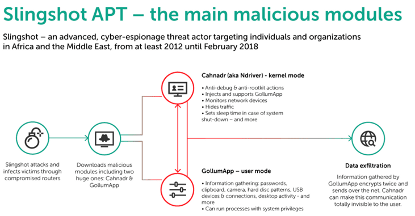

Beberapa wilayah yang sudah terdeteksi akan dampak serangkan dari malware ini terutama di daerah Africa dan Timur Tengah (Middle East), seperti Kenya, Yemen, Libya, Afghanistan, Iraq, Tanzania, Jordan, Mauritius, Somalia, Democratic Republic of Congo, Turkey, Sudan dan United Arab Emirates. Dan penyebaran SlingShot ini (sesuai dengan informasi dari Kaspersky) melalui perangkat router MikroTik. Seperti halnya kasus 'ChimayRed Exploit' (juga mengeksploitasi celah keamanan di MikroTik) beberapa waktu yang lalu yang informasinya diunggah oleh website WikiLeaks Vault7 CIA Leaks, malware SlingShot ini juga ditargetkan untuk kepentingan 'Cyber-Espionage' dengan sasaran perangkat personal maupun organisasi. Dan Slingshot disinyalir sudah tersebar selama kurang lebih 6 tahun, dari sekitar tahun 2012 sampai februari 2018 ketika aktivitasnya diketahui.

Berdasarkan catatan dari Kaspersky Lab yang di-publish [PDF], mekanisme penyebaran malware ini tergolong unik dan cukup efektif untuk mengumpulkan informasi data dari targetnya. Untuk penyebarannya dia melakukan eksploitasi dari celah keamanan (vulnerability) yang ada di system RouterOS MikroTik (tentu saja ancaman terbesar bagi pengguna perangkat MikroTik).

Ketika berhasil masuk ke system router Mikrotik, 'penyerang' akan menggantikan salah satu file DLL (Dynamic Link Libraries) dari system MikroTik dengan 'Malicious' file DLL. Dan file ini akan di-load secara langsung ke dalam memori komputer 'target' ketika menggunakan aplikasi Winbox Loader.

Winbox merupakan aplikasi dengan basis ekstensi Windows OS yang dikembangkan oleh Mikrotik untuk mempermudah pengguna melakukan konfigurasi router dengan tampilan GUI. Ketika user melakukan remote router menggunakan winbox maka aplikasi akan melakukan download beberapa file DLL dan mengeksekusinya di system komputer user.

Dengan cara itulah 'Malicious' file DLL berjalan pada computer target dan terkoneksi ke remote-server untuk mendownload 'Slingshot Malware'.

SlingShot Malware ini terdiri dari 2 module utama yaitu Cahnadr (Modul pada Kernel Mode) dan GollumApp (Modul pada User Mode) yang digunakan untuk mengumpulkan informasi dan pencurian data dari target.

Langkah Proteksi

Sebagai pengguna MikroTik tentunya kita harus waspada dengan masalah ini. Dari tanggapan MikroTik Latvia sendiri dari penyebaran malware SlingShot ini, ada beberapa langkah yang harus dilakukan untuk mencegah penyebarannya.

Dan langkah pencegahannya pun juga tidak ada perbedaan ketika terdapat masalah 'ChimayRed Exploit' dulu.

- Upgrade RouterOS dan Winbox ke versi yang terbaru

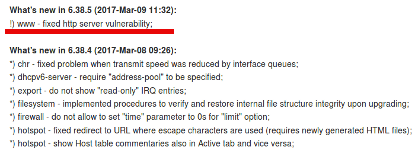

Untuk RouterOS disarankan upgrade ke versi 6.38.5 keatas, dimana untuk celah-celah keamanan di Mikrotik sudah diperbaiki. Kemudian juga pada Winbox versi terbaru v3.11 keatas juga tidak lagi melakukan download file DLL ketika kita melakukan remote router.

Pada versi tersebut juga sudah diperbaiki untuk service 'www' port 80 di MikroTik, yang memang dari port inilah eksploitasi keamanan sering ditembus.

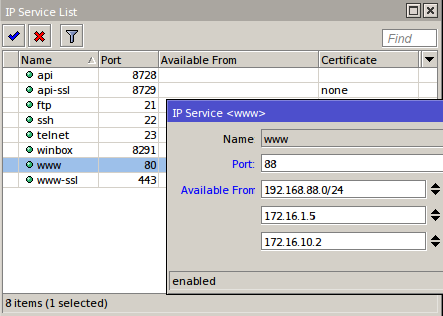

- Management service 'www' pada Mikrotik

Sebenarnya pada 'Default Configuration' di MikroTik sudah ditambahkan beberapa firewall untuk mencegah eksploitasi yang masuk dari 'Unauthorized User'.

Namun jika 'Default Configuration' kita hapus, maka setidaknya kita juga perlu menambahkan firewall untuk mencegah akses yang masuk dari pihak luar, terutama trafik 'input' dengan tujuan service 'www' port 80.

Namun jika 'Default Configuration' kita hapus, maka setidaknya kita juga perlu menambahkan firewall untuk mencegah akses yang masuk dari pihak luar, terutama trafik 'input' dengan tujuan service 'www' port 80.

Apabila memang tidak membutuhkan service 'www' maka kita bisa menonaktifkanya namun jika masih membutuhkan kita bisa mengubah portnya dari nilai 'Default' atau bisa juga kita menambahkan parameter 'Available From' untuk mengijinkan hanya IP Address atau network tertentu saja yang bisa menggunakan service tersebut.

Sumber: www.sahoobi.com