Site to Site GRE Tunnel + IPSec

Tunnel adalah sebuah alternatif yang bisa kita lakukan untuk menghubungkan dua atau lebih site yang mungkin jaraknya cukup jauh. Dengan adanya Tunnel ini menjadi solusi yang mudah dan murah dibandingkan dengan membangun media fisik untuk menghubungkan setiap site.

Pada Mikrotik Router OS sendiri terdapat beberapa Tunnel yang bisa digunakan seperti EoIP, IPTunnel (IPIP) dan GRE Tunnel. Konfigurasi Tunnel EOIP, IPTunnel (IPIP) dan GRE Tunnel sudah pernah kami bahas sebelumnya, dan bisa ditemui pada halaman Mikrotik.co.id - Artikel.

Pada kesempatan kali ini kami akan mencoba membahas mengenai GRE Tunnel dengan IPSec.

GRE (Generic Routing Encapsulation) adalah sebuah tunnelling protocol yang sebenarnya dikembangkan oleh Cisco System. Dengan menggunakan protokol ini kita dapat melakukan enkapsulasi berbagai protokol yang dibuat untuk kebutuhan link virtual point-to point.

Sedangkan Internet Protocol Security (IPsec) adalah sekumpulan protokol yang didefinisikan oleh Internet Engineering Task Force (IETF) untuk mengamankan pertukaran paket melalui jaringan publik (Internet). Demi menunjang keamanan service IPsec ini sering sekali digunakan, dan dengan adanya IPSec ini kita bisa mengamankan koneksi dengan metode keamanan yang fleksibel.

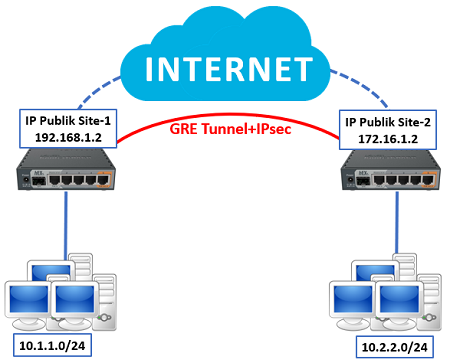

Topologi

Sebelum kita melakukan konfigurasi GRE Tunnel maka pastikan kedua site dapat terkoneksi ke internet. Setelah kedua site dapat terkoneksi ke internet maka kita bisa memanfaatkan jaringan internet untuk menghubungkan kedua site menggunakan GRE Tunnel+IPSec.

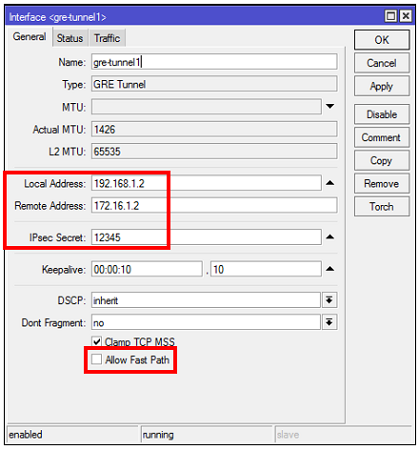

Konfigurasi Site-A

Konfigurasi GRE Tunnel bisa ditemui pada menu Interface>>GRE Tunnel>>Klik Add [+]. Maka akan mendapati tampilan sebagai berikut:

Pada parameter "Local Address" bisa kita isikan alamat IP Publik dari Site-A, kemudian pada parameter "Remote Address" maka bisa kita isikan alamat IP Publik dari Site-B. Karena kita menginginkan kemanan tambahan menggunakan IPSec maka pada parameter "IPSec Secret" dapat konfigurasi. Sebagai contoh IPSec Secret bisa dikonfigurasikan "12345". Untuk menggunakan fitur GRE Tunnel + IPSec maka pada parameter "Allow Fast Path" dapat di matikan (unchecklist).

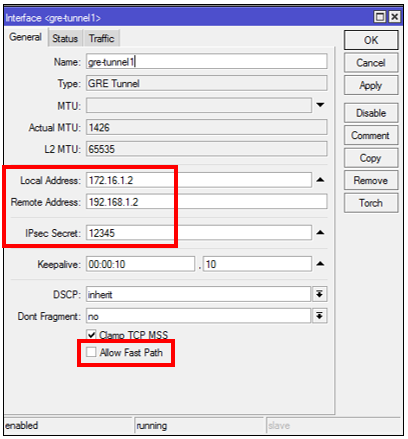

Konfigurasi Site-B

Kemudian untuk konfigurasi pada Site B kurang lebih sama dengan konfigurasi pada Site-A diatas.

Pada parameter "Local Address" bisa diisikan alamat IP Publik dari Site-B, kemudian "Remote Address" adalah IP Publik dari site-A. Sehingga Local Address dan Remote Address pada Router-B adalah kebalikan dari Router-A. Pastikan pada parameter "IPSec Secret" sama dengan Router-A. kemudian "Allow Fast Path" dapat di matikan (unchecklist).

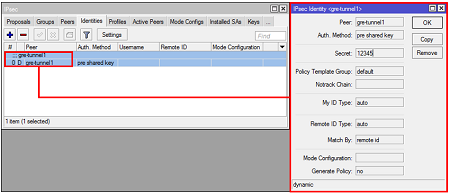

Pada konfigurasi kedua Router diatas, kita menambahkan konfigurasi IPSec Secret. Ketika parameter ini di aktifkan maka Router akan membuat IPSec peer ke remote-address dengan pre-shared key dan policy default (secara default menggunakan phase2 sha1/128cbc).

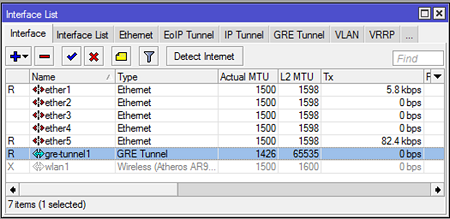

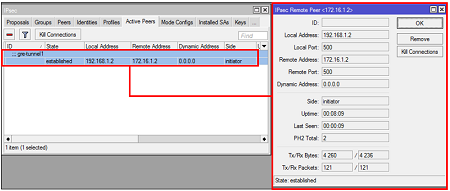

Langkah selanjutnya, silahkan amati pada menu "interfaces-Gre Tunnel". Jika sudah berjalan maka akan muncul flag "R" pada interface tersebut.

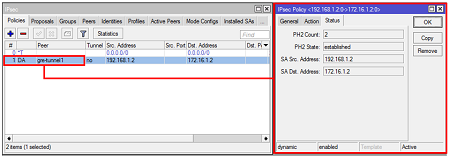

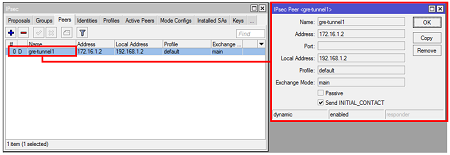

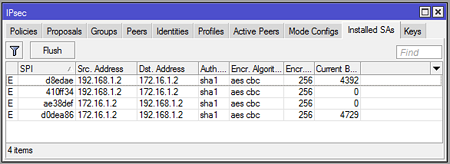

Bisa kita amati juga pada menu IP Sec, maka akan terdapat rule IPSec yang ditambahkan secara otomatis (D).

Supaya kedua site dapat saling komunikasi, maka kita bisa tambahkan IP Address terlebih dahulu pada interface Gre-Tunnel tersebut kemudian lakukan static route.

Setelah melakukan konfigurasi IP Address dan Static Route, maka kedua LAN di kedua site sudah bisa terhubung dan sudah bisa terkoneksi.

Setelah melakukan konfigurasi IP Address dan Static Route, maka kedua LAN di kedua site sudah bisa terhubung dan sudah bisa terkoneksi.

Kesimpulan

- Dengan IPSec ini kita bisa mengamankan koneksi dengan metode keamanan yang fleksibel.

- Ketika mengaktifkan IPSec kerja CPU akan lebih berat dikarenakan ditambahkannya proses enkripsi untuk pengamanan data. Dengan demikian kami menyarankan untuk menggunakan Routerboard yang sudah mendukung Hardware Acceleration. Detail perangkat yang sudah mendukung Hardware Acceleration bisa dilihat pada halaman berikut: wiki.mikrotik.com.

Sumber:https://citraweb.com/