DNS over HTTPS di MikroTik RouterOS v6.47

Di mikrotik routeros versi 6.47 ini ada fitur baru yang sangat ditunggu tunggu. Fitur baru ini bisa mengatasi permasalahan teman teman terhadap pemaksaan dns server oleh isp. Fitur baru ini adalah DNS over HTTPS atau biasa disebut dengan DoH. DoH ini me resolve DNS menggunakan protokol HTTPS dan tentunya menggunakan port 443 sehingga sangat kecil kemungkinan untuk diblokir oleh ISP.

Untuk mengetahui DNS yang sedang kita gunakan bisa menggunakan website dnsleaktest.com

Tujuan utama dari penggunaan DoH ini adalah untuk memberikan privasi dengan menghilangkan MITM. Sebagai contoh disini saya menggunakan ISP dan ISP tersebut menerapkan kebijakan pemaksaan dns menggunakan dns milik ISP tersebut. sehingga ketika client mengganti dns mereka tetap saja client tersebut menggunakan dns yang diberikan oleh isp. Hal ini membuat tidak nyaman bagi pengguna, misalkan dns milik ISP tersebut memblokir suatu website contohnya mikrotik.co.id

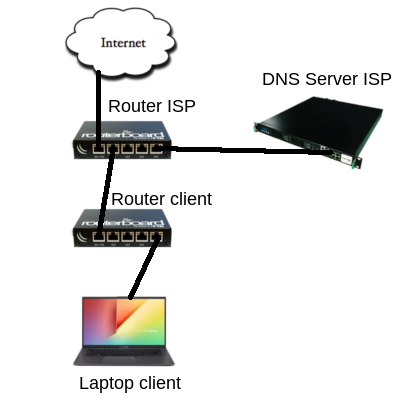

Contoh topologi yang mungkin Anda digunakan adalah seperti berikut:

Roter ISP adalah router yang memaksa client dibawahnya untuk menggunakan DNS milik ISP tersebut. Router client adalah router yang akan menggunakan DNS over HTTPS.

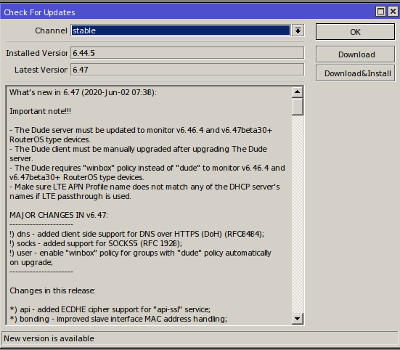

Pastikan menggunakan routeros versi 6.47

Jika versi routeros masih dibawah 6.47 maka bisa di update terlebih dahulu melalui system → package → check for update. Per tanggal 3 Juni 2020 versi 6.47 sudah masuk kanal stabil.

Percobaan mengganti DNS

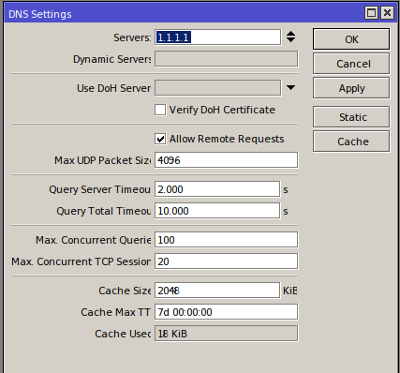

Misalkan saat ini saya menggunakan DNS bawaan ISP, kemudian saya mengganti DNS ke DNS cloudflare / 1.1.1.1

Menu ada di IP → DNS.

Ketika saya coba kembali, situs mikrotik.co.id masih terblokir. Dan ketika melakukan cek DNS menggunakan dnsleaktest.com masih menggunakan server yang sama. Ini menandakan bahwa DNS yang digunakan masih mengikuti DNS ISP.

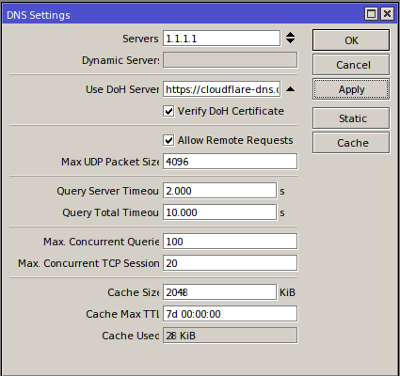

Kemudian kita mencoba untuk menggunakan DNS over HTTPS

Dengan konfigurasi seperti berikut:

Use DoH Server: Server DoH. Bisa Anda dapatkan di situs penyedia DNS seperti cloudflare, google, quad9, atau yang lain

*)Opsional:

Untuk resolve domain dari DoH Anda bisa menggunakan server DNS biasa atau menambahkan IP dari DoH ke DNS Static

Untuk Verify DoH Certificate, Anda perlu menggunakan certificate, Anda bisa mencarinya di internet.

Contoh sertifikat yang bisa digunakan:

https://cacerts.digicert.com/DigiCertGlobalRootCA.crt.pem

https://curl.haxx.se/ca/cacert.pem

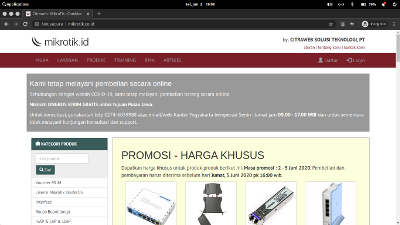

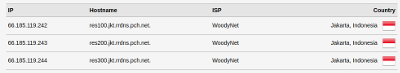

Setelah menerapkan DoH, situs mikrotik.co.id yang tadinya di blokir oleh DNS milik ISP bisa dibuka dan ketika melakukan dns leak test sudah menggunakan server DoH yang kita gunakan.

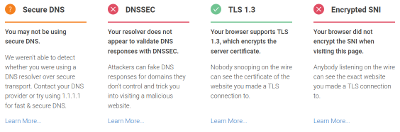

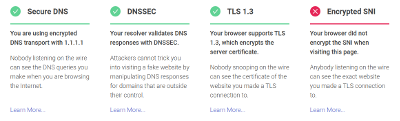

Berikut perbedaan cloudflare esni test ketika menggunakan DoH dari cloudflare:

Sebelum menggunakan DoH

Setelah menggunakan DoH

Beberapa server DoH yang pernah kami test adalah:

Cloudflare

https://dns.cloudflare.com/dns-query

![]()

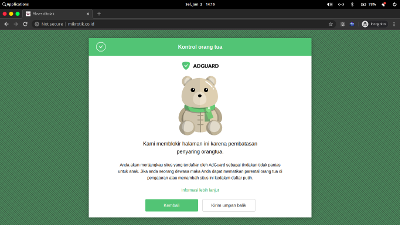

Adguard

https://dns.adguard.com/dns-query

![]()

Clean Browsing

https://doh.cleanbrowsing.org/doh/family-filter/

![]()

Google

https://dns.google/dns-query

Quad9

https://dns9.quad9.net/dns-query

*)Catatan:

Tidak menutup kemungkinan walaupun DoH ini sudah menggunakan protokol HTTPS dan port 443 tetap bisa diblokir oleh ISP. Bisa saja ISP tersebut memblokir Domain atau IP dari DoH tersebut.

*)Penting!

Setelah melakukan perubahan pada konfigurasi DNS, sebelum melakukan test diwajibkan untuk menghapus cache dns terlebih dahulu baik di router maupun di perangkat end device seperti laptop.

==

by: Fathurrahman (Tech. Support Officer)

Sumber: https://citraweb.com/