[DHCP Security] - Pencegahan DHCP Rogue dengan DHCP Snooping

Dynamic Host Configuration Protocol atau biasa disebut dengan DHCP. DHCP adalah salah satu fitur pada RouterOS Mikrotik yang terdiri dari 2 bagian, yaitu DHCP Server dan DHCP Client. DHCP Server biasa digunakan untuk mendistribusikan konfigurasi jaringan ke client secara otomatis. Misal seperti IP Address, Netmask, Gateway, DNS, dll. Penggunaan DHCP dimaksudkan agar user atau administrator tidak perlu melakukan pengaturan pengalamatan jaringan pada client secara manual.

Pada artikel sebelumnya pernah dibahas Pencegahan DHCP Rogue dengan Bridge Filter(https://citraweb.com/artikel_lihat.php?id=252). Pada artikel kali ini akan membahas metode lain untuk mencegah DHCP Rogue dengan memanfaatkan fitur DHCP Snooping pada Mikrotik.

Rogue DHCP Server adalah salah satu pemanfaatan celah keamanan pada mekanisme konfigurasi alamat jaringan menggunakan DHCP. Rogue DHCP Server memberikan konfigurasi alamat jaringan yang salah kepada client yang tergabung di dalam jaringan dengan tujuan menciptakan serangan jaringan berupa man in the middle, sehingga dapat menimbulkan ancaman terhadap privasi client yang tergabung di dalam jaringan.

Mulai dari RouterOS versi 6.43, mikrotik mengeluarkan fitur baru yaitu DHCP Snooping. DHCP Snooping adalah fitur keamanan Layer 2, yang digunakan untuk membatasi DHCP Server yang tidak sah atau tidak dikenali untuk memberikan informasi berbahaya kepada client. DHCP Snooping bisa diimplementasikan pada Bridge Mikrotik, baik pada perangkat RouterBoard atau perangkat switch seperti Cloud Router Series.

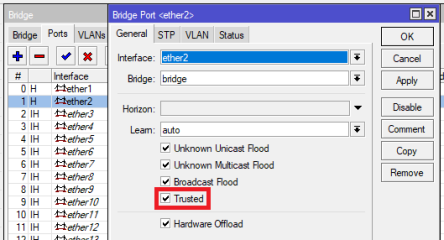

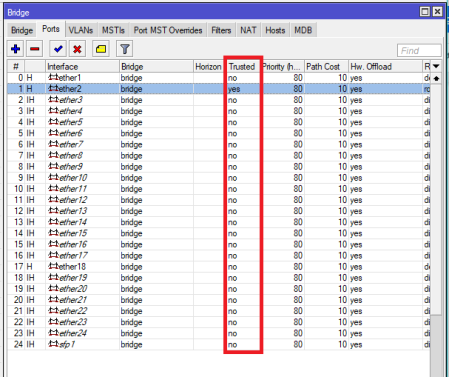

Di RouterOS Anda dapat menentukan port bridge mana yang Trusted (dipercaya) dan yang Untrusted (tidak dipercaya). Trusted digunakan untuk menentukan dimana DHCP Server asli berada dan kemana informasi DHCP diteruskan. Jika terdapat DHCP Server pada port Untrusted, maka DHCP Server tersebut akan diabaikan.

DHCP Option 82 adalah informasi tambahan (Agent Circuit ID dan Agent Remote ID) yang disediakan oleh perangkat DHCP Snooping yang memungkinkan mengidentifikasi perangkat itu sendiri dan client DHCP.

Di RouterOS Anda dapat menentukan port bridge mana yang Trusted (dipercaya) dan yang Untrusted (tidak dipercaya). Trusted digunakan untuk menentukan dimana DHCP Server asli berada dan kemana informasi DHCP diteruskan. Jika terdapat DHCP Server pada port Untrusted, maka DHCP Server tersebut akan diabaikan.

DHCP Option 82 adalah informasi tambahan (Agent Circuit ID dan Agent Remote ID) yang disediakan oleh perangkat DHCP Snooping yang memungkinkan mengidentifikasi perangkat itu sendiri dan client DHCP.

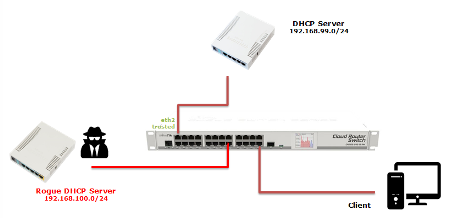

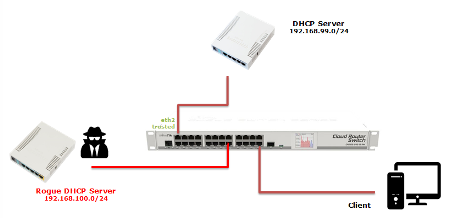

Simulasi yang dirancang menggunakan 2 buah router dan 1 perangkat switch. Router 1 akan digunakan sebagai DHCP Server asli dan akan terkoneksi di ether2 switch. Sementara itu Router 2 sebagai DHCP Rogue atau DHCP Pengganggu akan terkoneksi ke switch dengan port random (acak). Detail topologi jaringannya adalah sebagai berikut.

DHCP Server dan Rogue DHCP Server pada skenario kali ini sudah dikonfigurasi untuk memberikan alamat IP 192.168.99.0/24 (DHCP Server) dan 192.168.100.0/24 (Rogue DHCP Server), sedangkan semua port dalam switch sudah dimasukkan ke dalam interface bridge. Apabila DHCP Snooping tidak diaktifkan, maka client dimungkinkan akan mendapatkan konfigurasi IP dari salah satu DHCP Server, termasuk Rogue DHCP Server yang Untrusted.

Untuk memastikan IP address yang didapat adalah DHCP Server asli, pada Command Prompt (Windows) bisa menggunakan perintah ipconfig /release untuk melepaskan konfigurasi IP Address yang digunakan serta ipconfig /renew untuk melakukan permintaan konfigurasi IP Address baru kepada DHCP Server.

Untuk memastikan IP address yang didapat adalah DHCP Server asli, pada Command Prompt (Windows) bisa menggunakan perintah ipconfig /release untuk melepaskan konfigurasi IP Address yang digunakan serta ipconfig /renew untuk melakukan permintaan konfigurasi IP Address baru kepada DHCP Server.

- Masuk ke menu Bridge-Port, klik dua kali pada port eth2 yang terhubung ke DHCP Server asli. Beri tanda check pada pilihan Trusted, klik Apply/OK.

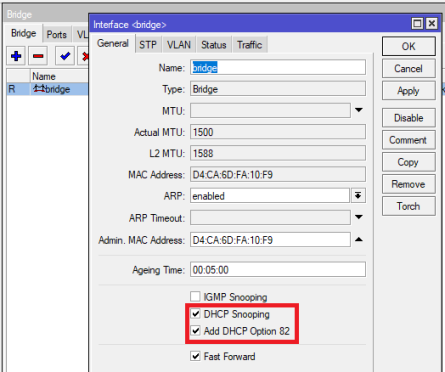

- Pada menu Bridge, tab-menu Bridge, buka bridge interface ethernet yang sudah dibuat. Beri tanda checkpada DHCP Snooping dan Add DHCP Option 82, kemudian klik Apply/OK, atau dengan mengetikkan perintah berikut pada Terminal. /interface bridge set [find where name="bridge"] dhcp-snooping=yes add-dhcp-option82=yes

Pastikan hanya interface yang mengarah ke DHCP Server asli yang status Trusted-nya yes.

Hasilnya, client hanya akan mendapatkan IP Address dari DHCP Server asli saja. Jika terdapat DHCP Server lain yang terkoneksi ke interface selain ether2, maka DHCP Server tersebut akan diabaikan.

DHCP Snooping ini bisa jadi solusi keamanan DHCP Server agar tidak ada DHCP lain dalam jaringan. Client hanya akan mendapatkan konfigurasi IP dari interface yang dipercaya (Trusted).

Referensi :

Artikel ini dibuat pada 29 Mei 2020 dengan menggunakan RouterOS versi 6.45.

Sumber: https://citraweb.com